워드 프로세서, PDF, 플래시 플레이어...

우리는 오늘도 수많은 응용 프로그램을 이용하고 있다. 그런데 이 응용 프로그램을 통해서도 악성코드에 감염될 수 있다!

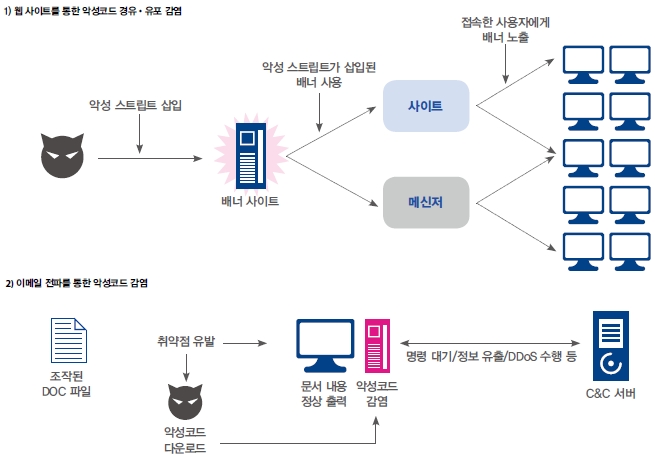

[그림 1] 비실행 파일의 악성코드 감염 경로

사회공학적 기법(Social Engineering) 악용

공격자들은 이메일을 통해 악성코드를 더욱 효과적으로 전파하기 위해서 흔히 사회공학적 기법을 사용한다. 정치, 경제, IT, 연예 등 사회 전반에 걸쳐 사람들의 관심을 끈 이슈들은 악성코드를 유포하는 데 좋은 무기로 사용되기 때문이다.

대부분 사용자의 호기심을 자극하는 내용과 함께 악성코드란 사실을 인지할 수 없도록 실행 파일이 아닌 문서 파일을 첨부하기 때문에 무심코 클릭하였다간 악성코드에 감염되기 쉽다.

문서 파일에 악성코드가?

이들 문서 파일은 사용자들이 많이 사용하는 응용 프로그램(MS 오피스, 어도비 플래시 플레이어, 어도비 리더 등)의 취약점을 악용하였다.

만약 악성코드의 확장자가 EXE나 DLL이었다면 사용자도 한 번쯤은 의심했겠지만, 사회적인 이슈를 다룬 문서 파일이라면 얘기가 달라진다. 어느 누가 문서 파일에 악성코드가 있으리라 상상했겠는가?

최근 발견된 사례

1. 매년 1~2월은 채용 및 인사 이동히 활발한 시기이다. 이러한 때를 노려 이력서로 위장한 악성 메일이 유포되었다.

[그림 2] 이력서로 위장한 악성코드

2. 국내 유명 패스트푸드 업체를 사칭한 허위 메일이 유포된 사례도 발견되었다. 이 메일은 본문에 사람들의 호기심을 유발하는 '프리미엄 환불 서비스' 홍보 내용과 함께 악성코드 유포 URL을 포함하고 있었다.

[그림 3] 패스트푸드 업체 홍보 메일로 위장한 악성코드

3. 2012년은 4년간 기다려온 올림픽이 개최되는 해이다. 악성코드 제작자들 역시 많은 관심을 가지고 있는 것 같다. 벌써부터 워드 취약점을 악용한 런던올림픽 관련 스팸 메일이 유포되었다.

[그림 4] 워드 취약점을 악용한 런던올림픽 관련 악성코드(출처: Trend Micro’s Malware Blog)

아무리 강조해도 지나치지 않은 ‘보안 업데이트’

그렇다면 이러한 응용 프로그램 취약점을 이용한 악성코드의 공격에 어떻게 대처해야 할 것인가? 답은 바로 보안 업데이트이다.

사용자가 보안 업데이트를 게을리하면 시스템 취약점을 통해 악성코드에 감염될 위험성이 커진다. 호기심을 자극하는 제목의 메일을 받았을 때는 열어보기 전에 한 번 더 신중하게 생각해야 한다. 또한 지속적인 보안 업데이트를 통해 시스템에 존재하는 취약점을 없애서 보안 위협으로부터 멀어지도록 하자.@

▶ 마이크로소프트 업데이트

http://update.microsoft.com/

▶ 어도비 플래시 플레이어 업데이트

http://get.adobe.com/kr/flashplayer/

▶ Java(JRE) 업데이트

http://www.java.com/ko/

'알림이' 카테고리의 다른 글

| 알뜰한 당신! ‘MVNO’로 갈아타라 (0) | 2012.06.08 |

|---|---|

| MS, ‘윈도우8′ 최종 맛보기판 공개 (0) | 2012.06.01 |

| 기술 권력 해체하는 ‘집단지성 세계지도’ (0) | 2012.05.23 |

| 카드리더기없이 디지털액자 사용방법_PF8020 (0) | 2012.04.21 |

| 디지털 액자 PC와 연결 방법_PF8020 (0) | 2012.04.21 |